勢いでヘッドホンアンプ作りましたが、流す電流が大きすぎたりとか、イマイチなので回路を見直しました。

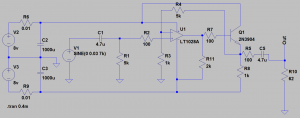

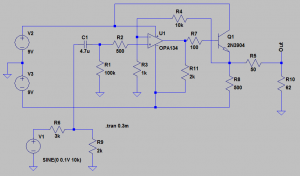

下記回路図は片チャンネルですので、左右分の2つが必要です。(ステレオですので)

シングルタイプのオペアンプだと2素子必要です。デュアルの場合は1素子でいけます。

※R10はダミーロードですので、ここをヘッドホンと置き換えてください

ゲインを10倍にしましたので、入力を気をつけないとヘッドホンに過大な負荷がかかります。

10倍にしたのは10倍での使用を推奨しているオペアンプがあるからです…

そのため、C1の手前入力側に抵抗分圧で入力信号の減衰を行っています。

3K:2Kとしていますが、5K:2Kぐらいのほうがいいかもしれません。この割合はAKG K701を基準にしていますので他の能率の良いヘッドホンの場合は5k:1kなどにしたほうがいいかもしれません。

C1のカップリングコンデンサは無極性コンデンサを使用してください。

特に指定はありませんがMUSEシリーズやWIMAのフィルムコンデンサがいいと思います。

私はWIMAのフィルムコンデンサで組みました。

トランジスタとして2N3904を使っていますが、LTSPICEの都合で選んでいます。

(2SC1815の追加が面倒だったので…)

2SC1815で代用できますし、実際に2SC1815で組み立てました。2N3904も手に入りやすくなりましたので図の通り選択してもらっても構いません。

普通のnpnトランジスタであれば他の品番でも動作すると思います。

(ただのエミッタフォロアなので)

パスコンなどは省いています。これもLTSPICEの都合で(ry…

実際に作るときはパスコンを入れてください。

両電源端子に470uFと0.1uFをそれぞれ接続すると良いでしょう。

電源は006P電池を2個使うように作ってます。

動作時の消費電流は方チャンネルにつき25mA程度になりますので、合計50mA程度消費します。

もちろんオペアンプの品種によって5mA程度変動します。

もし電流計が90mAなどを表示した場合はショートしているか発振している可能性が有りますので、すみやかに電源を切ってください。

(発振すると発熱で溶ける場合が有ります。というか溶けました…)

テストする時はできるだけ小さな音量で開始してください。

いきなりつないだりするとヘッドホンが壊れたりするので、可能であれば50Ωぐらいのダミーロードで試してください。本文ではK701と同じ抵抗値である62Ωをダミーロードとしてシミュレーションしました。

オペアンプですが、汎用オペアンプのLM358で十分すぎる良い音が鳴ります。

幾つか手持ちのオペアンプを試しましたが、OPA2604が一番相性が良かったように思います。

逆にNJM4558相性が良くなかったです…

何故かLM358と相性がいいみたいなので、とりあえずLM358で聞いてみてください。

(シングルオペアンプ仕様で作った場合はシングル専用品種を使用してください)

追記2014-05-20:ソースがPCのマザーボードなので、高性能オペアンプだと低品質さが強調されるようですorz

ゲイン10倍じゃなくても特に問題なさそうなので、もっとゲインを下げた物を検討しています。

-

最近の投稿

最近のコメント

アーカイブ

カテゴリー

メタ情報